Observația Microsoft privind Rootkits detaliat în Raportul său de amenințare

Centrul de protecție împotriva programelor malware Microsoft a pus la dispoziție pentru descărcare raportul său de amenințare la Rootkits. Raportul examinează unul dintre cele mai insidioase tipuri de malware care amenință organizațiile și indivizii de azi - rootkit-ul. Raportul examinează modul în care atacatorii folosesc rootkit-urile și cum funcționează rootkit-urile pe computerele afectate. Iată un rezumat al raportului, începând cu ceea ce sunt Rootkits - pentru începători.

Rootkit este un set de instrumente pe care un atacator sau un creator de programe malware le utilizează pentru a obține controlul asupra oricărui sistem expus / nesecurizat, care în mod normal este rezervat în mod normal pentru un administrator de sistem. În ultimii ani, termenul "ROOTKIT" sau "ROOTKIT FUNCTIONALITY" a fost înlocuit cu MALWARE - un program conceput pentru a avea efecte nedorite asupra unui calculator sănătos. Funcția principală a malware-ului este aceea de a retrage în secret datele și alte resurse valoroase de la computerul unui utilizator și a le furniza atacatorului, dându-i astfel control complet asupra computerului compromis. Mai mult, ele sunt dificil de detectat și îndepărtat și pot rămâne ascunse pentru perioade lungi de timp, posibil ani, dacă nu au fost observate.

Deci, firește, simptomele unui calculator compromis trebuie să fie mascate și luate în considerare înainte ca rezultatul să fie fatal. În mod special, ar trebui luate măsuri de securitate mai stricte pentru a descoperi atacul. Dar, după cum sa menționat, odată ce aceste rootkits / malware sunt instalate, capacitățile sale de stealth fac dificilă eliminarea acesteia și componentele pe care le-ar putea descărca. Din acest motiv, Microsoft a creat un raport despre ROOTKITS.

Raportul de amenințare al Microsoft Protection Center pentru amenințări la adresa rootkits

Raportul de 16 pagini evidențiază modul în care un atacator utilizează rootkit-urile și modul în care aceste rootkit-uri funcționează pe computerele afectate.

Singurul scop al raportului este de a identifica și de a examina cu atenție malware-ul potențial care amenință multe organizații, în special utilizatorii de computere. De asemenea, se menționează unele dintre familiile malware răspândite și se aduce în lumină metoda pe care atacatorii o folosesc pentru a instala aceste rootkit-uri în scopuri egoiste pe sisteme sănătoase. În restul raportului, veți găsi experți făcând câteva recomandări pentru a ajuta utilizatorii să atenueze amenințarea de la rootkits.

Tipuri de rootkituri

Există multe locuri în care un program malware se poate instala într-un sistem de operare. Deci, cea mai mare parte a tipului de rootkit este determinată de locația sa, unde își realizează subversiunea pe calea execuției. Aceasta include:

- Modurile de utilizator Rootkits

- Modul kernel Rootkits

- MBR Rootkits / bootkits

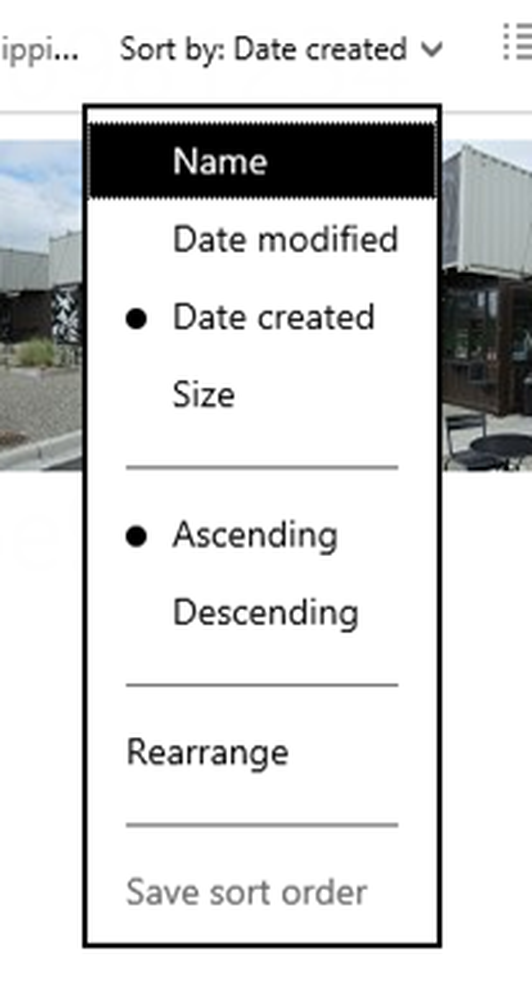

Efectul posibil al unui compromis de corecit în modul kernel este ilustrat printr-un ecran de mai jos.

Al treilea tip, modificați înregistrarea de boot master pentru a obține controlul sistemului și a începe procesul de încărcare a celui mai timpuos punct posibil din secvența de boot3. Acesta ascunde fișiere, modificări de registru, dovezi ale conexiunilor la rețea, precum și alți indicatori posibili care pot indica prezența acestuia.

Familii malware notabile care utilizează funcționalitatea Rootkit

Win32 / Sinowal13 - O familie de programe malware cu mai multe componente care încearcă să fure date sensibile cum ar fi numele de utilizator și parolele pentru diferite sisteme. Aceasta include încercarea de a fura detaliile de autentificare pentru o varietate de conturi FTP, HTTP și e-mail, precum și acreditările utilizate pentru servicii bancare online și alte tranzacții financiare.

Win32 / Cutwail15 - Un troian care descarcă și execută fișiere arbitrare. Fișierele descărcate pot fi executate de pe disc sau injectate direct în alte procese. În timp ce funcționalitatea fișierelor descărcate este variabilă, Cutwail descarcă de obicei alte componente care trimit spam.

Utilizează un rootkit modul kernel și instalează mai multe drivere pentru a ascunde componentele sale de la utilizatorii afectați.

Win32 / Rustock - O familie multi-componentă de rootkit-enabled Trojans backdoor inițial dezvoltat pentru a ajuta la distribuirea de e-mail "spam" printr-un botnet. Un botnet este o rețea mare de computere compromise, controlată de atacatori.

Protecție împotriva rootkiturilor

Împiedicarea instalării de rootkits este cea mai eficientă metodă pentru a evita infectarea cu rootkit-uri. Pentru aceasta, este necesar să se investească în tehnologii de protecție, cum ar fi produsele anti-virus și firewall. Astfel de produse ar trebui să ia o abordare cuprinzătoare a protecției prin utilizarea detecției tradiționale bazate pe semnături, detectarea euristică, capacitatea de semnătură dinamică și responsabilă și monitorizarea comportamentului.

Toate aceste seturi de semnături trebuie să fie actualizate utilizând un mecanism de actualizare automată. Soluțiile antivirus Microsoft includ o serie de tehnologii concepute special pentru a atenua rootkit-urile, inclusiv monitorizarea comportamentului kernelului viu care detectează și raportează încercările de a modifica nucleul unui sistem afectat și analiza directă a sistemului de fișiere care facilitează identificarea și eliminarea driverelor ascunse.

Dacă un sistem este găsit compromis, atunci se poate dovedi utilă o unealtă suplimentară care vă permite să bootați într-un mediu bine cunoscut sau de încredere, deoarece poate sugera unele măsuri adecvate de remediere.

În astfel de circumstanțe,

- Instrumentul autonom de măturătoare a sistemului (parte a setului de instrumente Microsoft Diagnostics and Recovery Tools (DaRT)

- Windows Defender Offline poate fi util.