Implementarea VPN Always On cu accesul la distanță în Windows 10

DirectAccess a fost introdus în sistemele de operare Windows 8.1 și Windows Server 2012 ca o caracteristică care permite utilizatorilor Windows să se conecteze de la distanță. Cu toate acestea, în urma lansării Windows 10, desfășurarea acestei infrastructuri a înregistrat un declin. Microsoft a încurajat în mod activ organizațiile care au în vedere o soluție DirectAccess pentru implementarea VPN bazată pe client cu Windows 10. Acest lucru Intotdeauna pe VPN conexiunea oferă o experiență similară cu DirectAccess utilizând protocoalele tradiționale de acces la distanță VPN, cum ar fi IKEv2, SSTP și L2TP / IPsec. În plus, vine și cu câteva beneficii suplimentare.

Noua facilitate a fost introdusă în actualizarea Windows 10 Anniversary, pentru a permite administratorilor IT să configureze profiluri de conectare VPN automate. După cum am menționat mai devreme, VPN Always On are câteva avantaje importante față de DirectAccess. De exemplu, Always On VPN poate utiliza atât IPv4, cât și IPv6. Deci, dacă aveți anumite nelămuriri cu privire la viabilitatea viitoare a DirectAccess și dacă îndepliniți toate cerințele pentru a vă ajuta Intotdeauna pe VPN cu Windows 10, atunci trecerea la cea din urmă este alegerea potrivită.

Întotdeauna pe VPN pentru computerele client Windows 10

Acest tutorial vă arată pașii pentru implementarea conexiunilor VPN la distanță pentru accesul la distanță pentru computerele client la distanță care execută Windows 10.

Înainte de a continua, asigurați-vă că aveți următoarele:

- O infrastructură de domeniu Active Directory, care include unul sau mai multe servere DNS (Domain Name System).

- Infrastructură cu chei publice (PKI) și servicii de certificate Active Directory (AD CS).

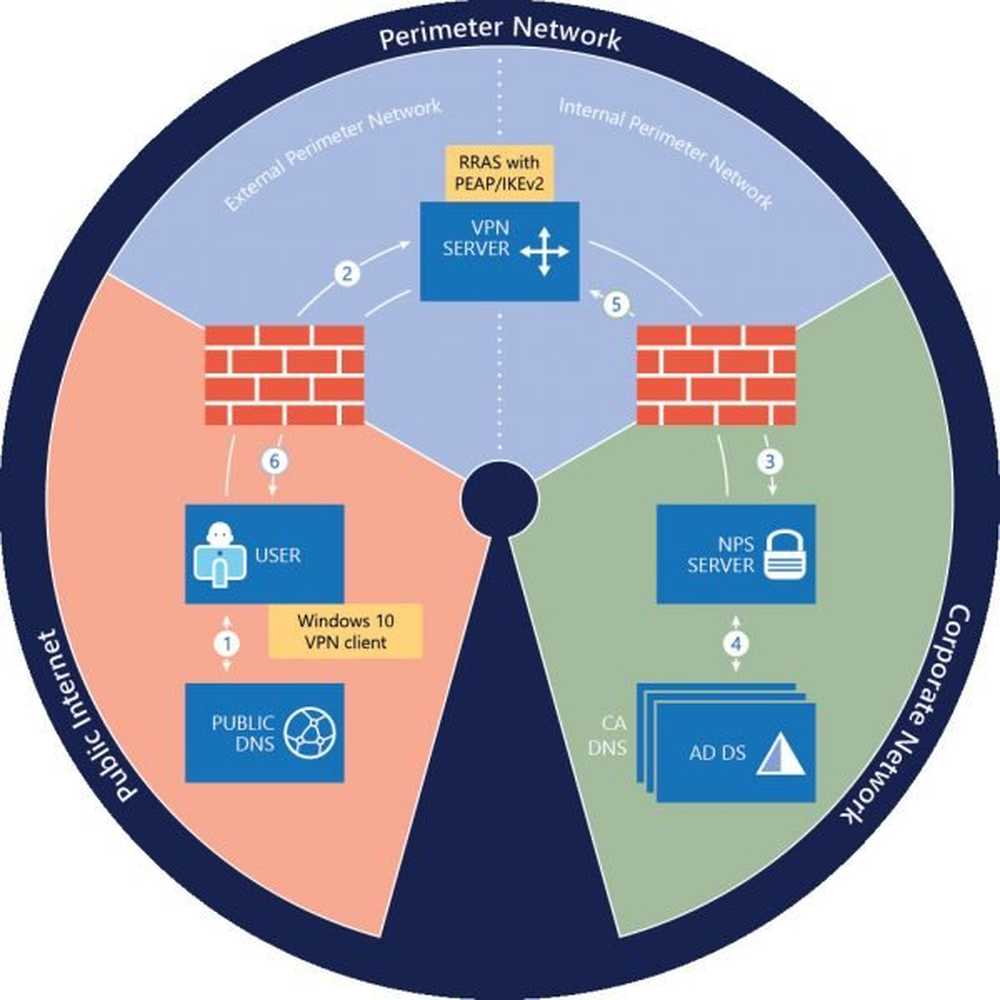

A incepe Acces de la distanță implementat întotdeauna pe VPN, instalați un nou server de acces la distanță care execută Windows Server 2016.

Apoi, efectuați următoarele acțiuni cu serverul VPN:

- Instalați două adaptoare de rețea Ethernet în serverul fizic. Dacă instalați serverul VPN pe un VM, trebuie să creați două switchuri virtuale externe, câte unul pentru fiecare adaptor fizic de rețea; și apoi să creați două adaptoare virtuale de rețea pentru VM, fiecare adaptor de rețea fiind conectat la un întrerupător virtual.

- Instalați serverul în rețeaua dvs. perimetrală între marginea dvs. și firele de protecție interne, cu un adaptor de rețea conectat la rețeaua perimetrală externă și un adaptor de rețea conectat la rețeaua internă de perimetru.

După ce ați finalizat procedura de mai sus, instalați și configurați accesul la distanță ca un singur port VPN RAS pentru VPN pentru conexiunile VPN punct-la-site de la computerele de la distanță. Încercați să configurați accesul la distanță ca un client RADIUS astfel încât acesta să fie în măsură să trimită cereri de conectare către serverul organizației NPS pentru procesare.

Înregistrați și validați certificatul serverului VPN de la autoritatea dvs. de certificare (CA).NPS Server

Dacă nu știți, serverul este instalat în rețeaua organizației / companiei. Este necesar să configurați acest server ca server RADIUS pentru a permite acestuia să primească cereri de conectare de la serverul VPN. Odată ce serverul NPS începe să primească cereri, acesta procesează cererile de conectare și efectuează pași de autorizare și autentificare înainte de a trimite un mesaj de acces-acceptare sau de acces-respingere către serverul VPN.

Serverul AD DS

Serverul este un domeniu Active Directory local, care găzduiește conturi de utilizator locale. Este necesar să configurați următoarele elemente pe controlerul de domeniu.

- Activați autoenrollmentul certificatului în Politica de grup pentru computere și utilizatori

- Creați grupul de utilizatori VPN

- Creați grupul de servere VPN

- Creați un grup de servere NPS

- CA Server

Serverul autorității de certificare (CA) este o autoritate de certificare care execută serviciile de certificare Active Directory. CA înregistrează certificatele care sunt utilizate pentru autentificarea client-server PEAP și creează certificate bazate pe șabloane de certificate. Deci, în primul rând, trebuie să creați șabloane de certificate pe CA. Utilizatorii la distanță cărora li se permite să se conecteze la rețeaua organizației trebuie să aibă un cont de utilizator în AD DS.

De asemenea, asigurați-vă că firewall-urile dvs. permit ca traficul necesar pentru comunicațiile VPN și RADIUS să funcționeze corect.

În afară de existența acestor componente de server, asigurați-vă că calculatoarele client pe care le configurați pentru a utiliza VPN rulează Windows 10 v 1607 sau o versiune ulterioară. Clientul Windows 10 VPN este foarte configurabil și oferă multe opțiuni.

Acest ghid este conceput pentru a implementa Always On VPN cu rolul serverului de acces la distanță într-o rețea de organizare locală. Nu încercați să implementați accesul de la distanță pe o mașină virtuală (VM) în Microsoft Azure.

Pentru detalii complete și pașii de configurare, puteți să trimiteți acest document Microsoft.

Citiți de asemenea: Cum să configurați și să utilizați AutoVPN în Windows 10 pentru a vă conecta de la distanță.