Windows Defender Antivirus rulează acum într-un mediu Sandbox

Pentru tehnicieni precum Microsoft, tehnologia constituie nucleul afacerii. Nu numai că le-a ajutat să producă produse mai bune de-a lungul anilor, ci și să creeze o nouă piață. Windows ca sistem de operare a revoluționat piața software-ului. Acum, ei se aventurează pe piața software-ului de securitate. Cele mai recente inovații în Windows Defender este că permite antivirusul încorporat să ruleze într-o rețea Sandbox.

Cu această nouă dezvoltare, Windows Defender Antivirus devine prima soluție antivirus completă pentru a avea această capacitate și continuă să conducă industria în ridicarea barei de securitate.

Activați sandboxing pentru Windows Defender

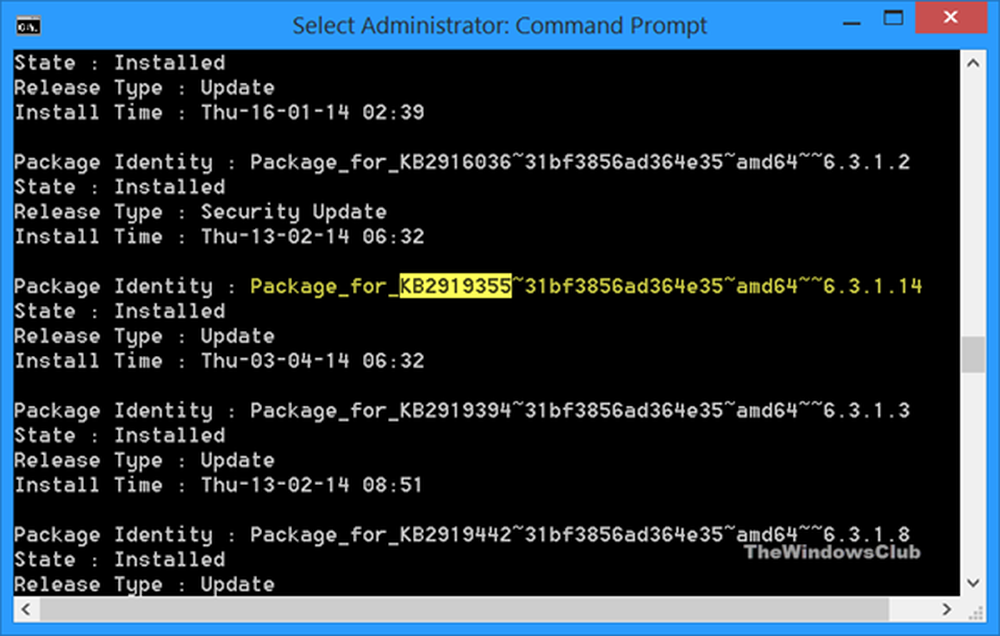

Rularea Windows Defender într-un spațiu de nisip este acceptată pe Windows 10, v1703 sau o versiune ulterioară. Puteți activa implementarea sandbox-ului prin setarea unei variabile de mediu la nivel de mașină (setx / MP_FORCE_USE_SANDBOX 1) și reporniți computerul.

Executați următoarea comandă într-un prompt de comandă ridicat:

setx / M MP_FORCE_USE_SANDBOX 1

După ce ați făcut acest lucru, reporniți computerul.

De ce Sandboxing-ul este important din punct de vedere al securității

Anti-virusul a fost conceput în primul rând cu scopul de a asigura securitatea în întregime prin inspectarea întregului sistem pentru conținut rău intenționat și artefacte și contra-amenințări în timp real. Deci, a fost esențial să rulați programul cu privilegii ridicate. Acest lucru a făcut ca acesta să fie un candidat potențial pentru atacuri (în special vulnerabilitățile existente în parserii de conținut Windows Defender Antivirus care ar putea declanșa execuția codului arbitrar).

Rularea Windows Defender într-un sandbox face ca escaladarea privilegiilor să fie mult mai dificilă și crește costurile pentru atacatori. De asemenea, dacă executați Windows Defender Antivirus într-un mediu atât de sigur, izolat, restricționează introducerea codului rău intenționat, dacă există vreun eveniment de nefericire sau de compromis al sistemului.

Cu toate acestea, toate aceste acțiuni au o influență directă asupra performanței. Deci, pentru a se asigura că performanța nu se degradează, Microsoft a adoptat o abordare nouă. Scopul său este de a minimiza numărul de interacțiuni dintre spațiul de nisip și procesul privilegiat.

Compania a dezvoltat, de asemenea, un model care găzduiește cele mai multe date de protecție în fișiere mapate în memorie, care sunt citite numai în timpul rulării. Acțiunea asigură că nu există cheltuieli generale. În plus, datele de protecție sunt găzduite în mai multe procese. Se dovedește benefică în situațiile în care procesul privilegiat și procesul de nisip sunt necesare pentru a avea acces la semnături și la alte metadate de detectare și remediere.

În cele din urmă, este esențial să rețineți că procesul sandbox-ului nu ar trebui să declanșeze singure operațiunile de inspecție. De asemenea, fiecare inspecție nu ar trebui să declanșeze scanări suplimentare. Conformitatea cu această regulă necesită un control complet asupra capabilităților strategiei sandbox. Scăderea privilegiilor scăzute în strategia Windows Defender Antivirus oferă o modalitate perfectă de a implementa garanții puternice și de a permite controlul cu granulație fină.

Noua dezvoltare are ca scop declanșarea unei schimbări în lumea tehnologiei și face ca inovarea să facă parte din ADN-ul Microsoft.