Bitlocker criptare folosind AAD / MDM pentru Cloud Data Security

Cu noile caracteristici ale Windows 10, productivitatea utilizatorilor a sporit salturile. Asta este pentru ca Windows 10 a introdus abordarea sa în calitate de "Mobile first, Cloud first". Nu este altceva decât integrarea dispozitivelor mobile cu tehnologia cloud. Windows 10 oferă gestionarea modernă a datelor utilizând soluții de gestionare a dispozitivelor bazate pe cloud, cum ar fi Microsoft Enterprise Mobility Suite (EMS). Cu aceasta, utilizatorii pot accesa datele de oriunde și oricând. Cu toate acestea, acest tip de date necesită, de asemenea, o bună siguranță, cu care este posibil BitLocker.

Bitlocker criptare pentru securitatea datelor din cloud

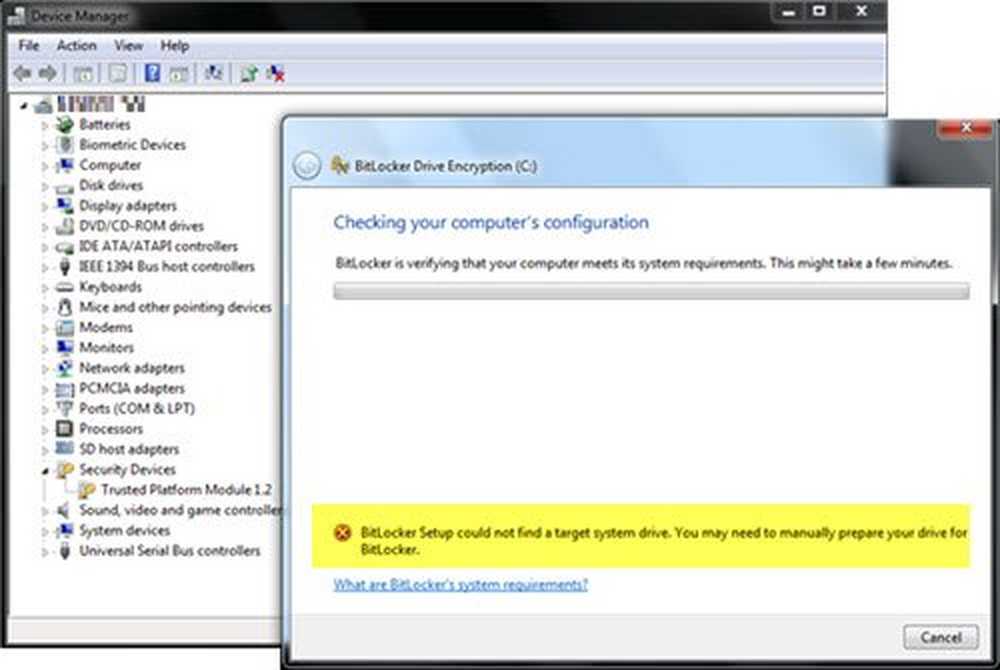

Configurația de criptare Bitlocker este deja disponibilă pe dispozitive mobile Windows 10. Cu toate acestea, aceste dispozitive au fost necesare InstantGo capacitatea de a automatiza configurația. Cu InstantGo, utilizatorul putea să automatizeze configurația de pe dispozitiv, precum și să salveze cheia de recuperare în contul Azure al utilizatorului.

Dar acum dispozitivele nu vor mai necesita capacitatea InstantGo. Cu actualizarea Windows 10 Creators, toate dispozitivele Windows 10 vor avea un expert în care utilizatorii sunt rugați să pornească criptarea Bitlocker, indiferent de hardware-ul utilizat. Aceasta a fost în principal rezultatul feedback-ului utilizatorilor cu privire la configurație, unde aceștia au dorit să aibă această criptare automatizată fără ca utilizatorii să facă ceva. Astfel, acum a devenit criptarea Bitlocker automat și hardware independent.

Cum funcționează criptarea Bitlocker

Atunci când utilizatorul final înscrie dispozitivul și este un administrator local, TriggerBitlocker MSI face următoarele:

- Aplică trei fișiere în C: \ Program Files (x86) \ BitLockerTrigger \

- Importează o nouă sarcină programată, bazată pe Enable_Bitlocker.xml inclus

Sarcina programată va funcționa în fiecare zi la ora 2 PM și va face următoarele:

- Rulați Enable_Bitlocker.vbs care are ca scop principal să sune la Enable_BitLocker.ps1 și să vă asigurați că rulează minimizat.

- La rândul său, Enable_BitLocker.ps1 va cripta unitatea locală și va stoca cheia de recuperare în Azure AD și OneDrive for Business (dacă este configurat)

- Cheia de recuperare este stocată numai atunci când este schimbată sau nu este prezentă

Utilizatorii care nu fac parte din grupul de administrare locală trebuie să urmeze o altă procedură. Implicit, primul utilizator care se alătură unui dispozitiv către Azure AD este membru al grupului de administratori local. Dacă un al doilea utilizator, care face parte din același chiriaș AAD, se conectează la dispozitiv, acesta va fi un utilizator standard.

Această bifurcare este necesară atunci când un cont Manager de înregistrare a dispozitivului are grijă de conectarea la AD Azure înainte de predarea dispozitivului către utilizatorul final. Pentru acești utilizatori modificați MSI (TriggerBitlockerUser) i sa dat echipei Windows. Este puțin diferită de cea a administratorilor locali:

Sarcina programată BitlockerTrigger va rula în contextul sistemului și va:

- Copiați cheia de recuperare în contul Azure AD al utilizatorului care a aderat dispozitivul la AAD.

- Copiați temporar cheia de recuperare la Systemdrive \ temp (de obicei C: \ Temp).

Este introdus un nou script MoveKeyToOD4B.ps1 și rulează zilnic printr-o sarcină programată numită MoveKeyToOD4B. Această sarcină programată rulează în contextul utilizatorilor. Cheia de recuperare va fi mutată din systemdrive \ temp în folderul OneDrive for Business \ recovery.

Pentru scenariile de administrare non-locale, utilizatorii trebuie să implementeze fișierul TriggerBitlockerUser prin intermediul În ton grupului de utilizatori finali. Acest lucru nu este implementat în grupul / contul Device Enrollment Manager folosit pentru a vă conecta la dispozitivul Azure AD.

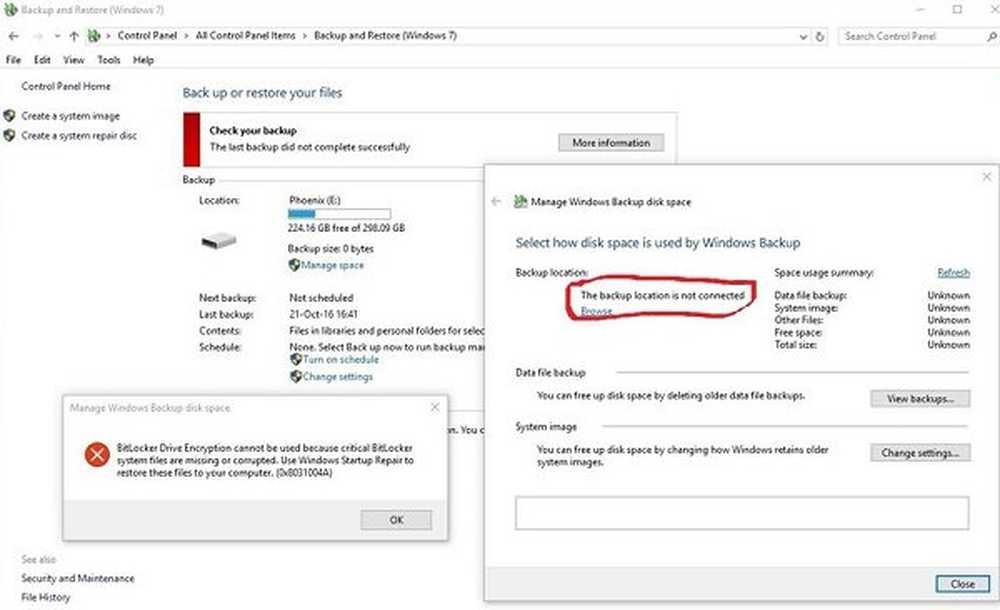

Pentru a obține accesul la cheia de recuperare, utilizatorii trebuie să acceseze una din următoarele locații:

- Contul Azure AD

- Un folder de recuperare în OneDrive for Business (dacă este configurat).

Se recomandă utilizatorilor să recupereze cheia de recuperare prin http://myapps.microsoft.com și navigați la profilul lor sau în folderul OneDrive for Business \ recovery.

Pentru mai multe informații despre modul de activare a criptării Bitlocker, citiți blogul complet pe Microsoft TechNet.